Router sicher machen: So schaltest Du die Schwachstellen aus

Router sicher machen: So schaltest Du die Schwachstellen aus

Im Heimnetz stellt der Router die wichtigste Verteidigungslinie dar. Er wehrt Cyberattacken aus dem Netz ebenso wie lokale Angriffe ab. Offene Sicherheitslücken gilt es daher zu schließen.

Cyberkriminelle suchen sich für ihre aus dem Internet gestarteten Angriffe gerne die Router in Heimnetzwerken aus. Darüber fahren sie zum Beispiel ihre Botnet-Attacken und viele andere Arten von Angriffen. Eine harmlos wirkende Internetadresse eines privaten Netzwerkbetreibers kommt ihnen dafür gerade recht. Wer danach sucht, findet eine ganze Reihe von Beispielen für solche Angriffe. In den Monaten März und April 2024 soll es nach Aussagen des Sicherheitsportals Bleeping Computer zwei global tätige Hardwarehersteller erwischt haben. Deren Router finden sich in vielen Haushalten. Sie wurden gehackt und als Botnet zweckentfremdet. Die Infizierung mit schädlichem Code soll noch immer stattfinden. Neben veralteten End-of-Life-Geräten sollen sogar neuere Router-Modelle betroffen sein. Es ist daher offensichtlich, dass Du als Nutzer eines Routers die Sicherheitsprobleme im Blick behalten solltest, die damit einhergehen können. Denn mit den richtigen Maßnahmen kannst Du mit solchen Attacken souveräner umgehen. Es ist jedoch wichtig, den eigenen Router und dessen Einstellungen genau zu überprüfen. Wir zeigen Dir, worauf Du achten musst und wie Du Dein Heimnetzwerk optimal schützen kannst.

Firmwareversion nicht mehr auf dem aktuellen Stand

Wenn bei einem Router Sicherheitslücken auftreten, hängt das häufig mit der Firmware zusammen. Hierbei handelt es sich um das Betriebssystem, das auf dem Router installiert ist. Sicherheitslücken können dabei an verschiedenen Stellen auftreten. Hier spielt zum Beispiel die verwendete Version des Betriebssystems eine Rolle. Zumeist ist dieses von Linux abgeleitet. Doch auch der Hersteller des Routers selbst nimmt Anpassungen und Einstellungen vor, die Probleme verursachen können bzw. Einfallstore für Hacker öffnen.

Welche Gefahr geht von diesem Sicherheitsproblem aus?

Wenn die Firmware anfällig ist für einen Angriff, dauert es in der Regel nicht lange, bis sich das ein Hacker zunutze macht. Solche Schwachstellen heißen in der Fachsprache Exploits. Wenn diese im Internet auftauchen und der eigene Router betroffen ist, besteht also große Gefahr. Die Hacker verwenden dabei bestimmte Werkzeuge oder Skripts, mit deren Hilfe sie das System bzw. in diesem Fall den Router übernehmen können. Sie richten dann auf irgendeine Weise Schaden an und können das Gerät zum Beispiel in ihrem Sinne manipulieren.

Wenn alles korrekt abläuft, trifft der Hersteller des Routers Gegenmaßnahmen, noch bevor ein solcher Exploit im Internet auftaucht. Er stellt dann einen sogenannten Patch zur Verfügung, mit dem sich die betroffene Firmwareversion ausbessern lässt. Der Nutzer erhält also eine bereinigte Version der Firmware. Doch das ist leider nicht immer der Fall. Manche Sicherheitslücken bleiben unberücksichtigt.

Was Du jetzt tun solltest

Zu den wichtigsten Maßnahmen gehört es, dass Du die Firmware Deines Routers auf dem aktuellen Stand hältst. Damit lässt sich die grundsätzliche Sicherheit des Geräts gewährleisten. Du musst jedoch schnell handeln. Sobald der Hersteller ein Update zur Verfügung stellt bzw. eine neue Firmwareversion, solltest Du die Installation umgehend vornehmen. Sicherheitsbewusste Anwender sehen regelmäßig nach, ob neue Sicherheitspatches für das eigene Router-Modell zur Verfügung stehen. Natürlich ist hier die Voraussetzung, dass die Entwickler schnell reagieren und die Updates zur Verfügung stehen, falls sich Sicherheitslücken ergeben sollten.

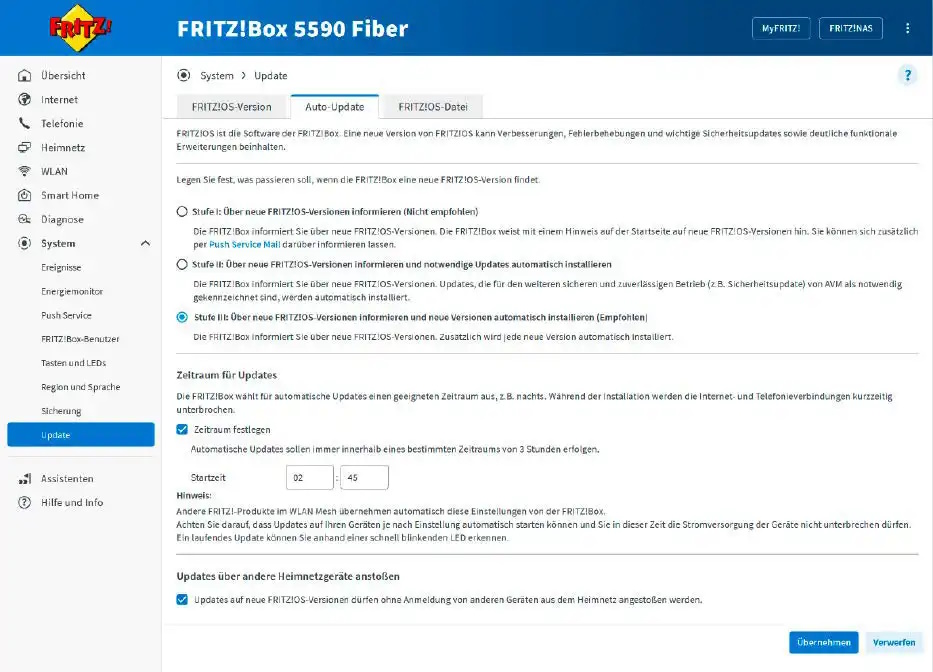

Viele moderne Router versorgen sich selbst mit der neuesten Firmware und nehmen Updates automatisch vor. Damit ist sichergestellt, dass immer das aktuelle Betriebssystem installiert ist. Unter „System“, „Update“ und dann „Auto-Update“ findest Du zum Beispiel bei der Fritzbox von AVM eine solche Funktion. Für Fritz OS stehen dabei drei Stufen zur Auswahl, über die sich einstellen lässt, wie der Router mit Updates umgeht. Die Stufe 3 ist hier empfehlenswert. In diesem Fall informiert das System Dich, wenn eine neue Firmware vorliegt und installiert sie automatisch. Diese Option solltest Du auf jeden Fall aktivieren.

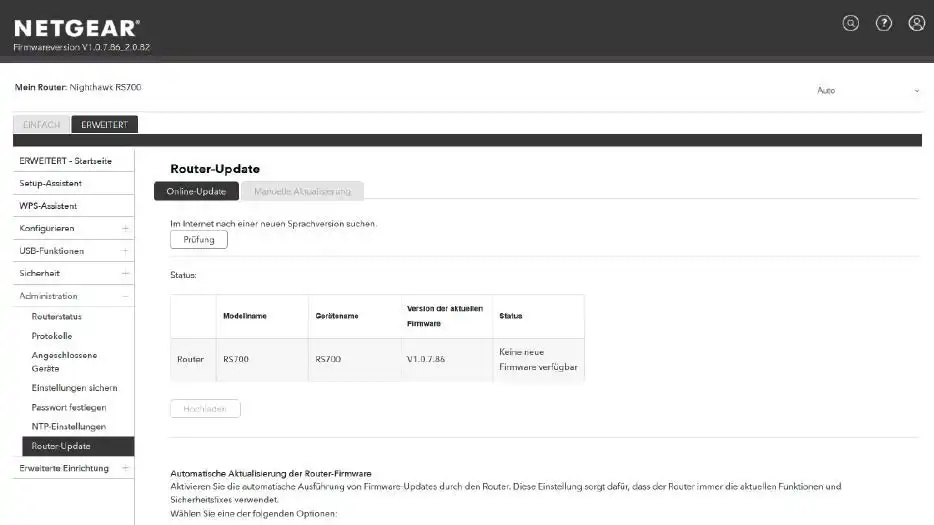

Du kannst auch festlegen, wann der Router das Update einspielen soll. Diese Option findest Du unter „Zeitraum für Updates“. Du gibst eine Startzeit ein und die Fritzbox installiert das Update dann irgendwann in den auf die Startzeit folgenden drei Stunden. Solltest Du hier nichts einstellen, erfolgt das Update entweder in der Nacht oder am frühen Morgen. Eine solche oder ähnliche Update-Funktion findest Du heute bei den meisten Routern. Bei Netgear zum Beispiel ist das automatische Update unter „Erweitert“, „Administration“ und dann „Router-Update“ aufgeführt. Bei Asus wiederum ist die Funktion in den erweiterten Einstellungen untergebracht unter „Administration“ und dann „Firmware-Aktualisierung“.

Router und der Fernzugriff über das Internet

Router ermöglichen den Zugriff aus der Ferne. Dann kannst Du über einen Browser von einem anderen Standort aus das Webmenü Deines Routers öffnen. Damit das funktioniert, musst Du am WAN-Anschluss einen Port freigeben. Den Log-in-Bereich rufst Du dann über eine HTTPS-Verbindung auf. Doch durch eine entsprechende Konfiguration des Routers können Sicherheitsprobleme entstehen.

Warum ist diese Sicherheitslücke so gefährlich?

Sobald jemand die IP-Adresse Deines Routers ermittelt hat, kann er einen sogenannten Portscan durchführen und damit in den Login-Bereich des Routers gelangen. Das können neben beliebigen Internetanwendern auch Bots sein, die diesen Vorgang automatisiert vornehmen. Sobald jemand auf die Log-in-Seite vorgedrungen ist, kann er mit weiteren Attacken zum Beispiel per Brute Force versuchen, das Passwort für den Router herauszufinden. Und davon geht natürlich eine große Gefahr aus, weil der Angreifer dann Änderungen an den Router-Einstellungen vornehmen kann. So wäre es möglich, einen neuen Benutzer zu erstellen oder einen DNS-Server einzutragen. Es ist sogar denkbar, dass ein Angreifer eine manipulierte Firmware installiert.

Was Du jetzt unternehmen solltest

Die erste Maßnahme besteht darin, den Fernzugriff abzuschalten, wenn Du ihn nicht benötigst. Ist dieser deaktiviert, besteht auch keine Gefahr. Vielleicht bist Du Dir aber gar nicht sicher, ob Dein Router für den Fernzugriff konfiguriert ist oder nicht. Bei der Fritzbox kannst Du das überprüfen, indem Du Dich in das Webmenü und von dort aus in den Bereich „Internet“ und dann „Freigaben“ begibst. Hier findest Du die „Fritzbox-Dienste“. Vor dem Punkt „Internetzugriff auf die FRITZ!Box über HTTPS aktiviert“ entfernst Du den Haken und bestätigt dann die Änderungen noch einmal.

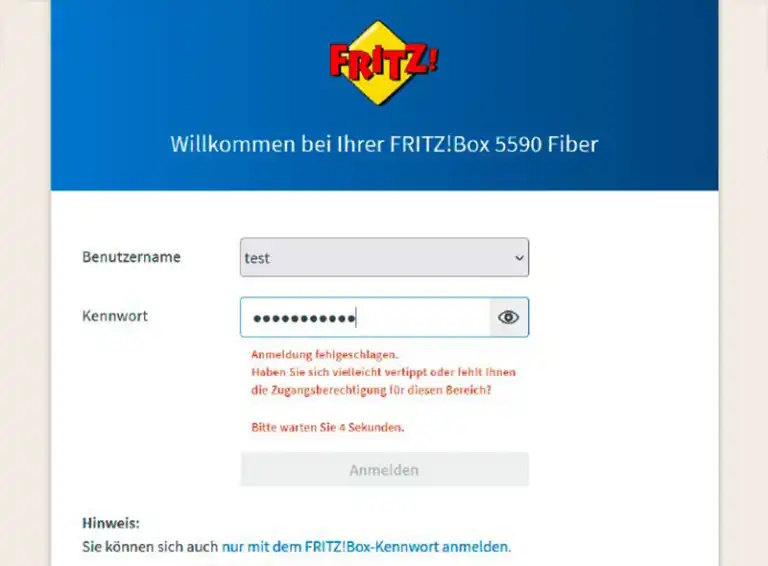

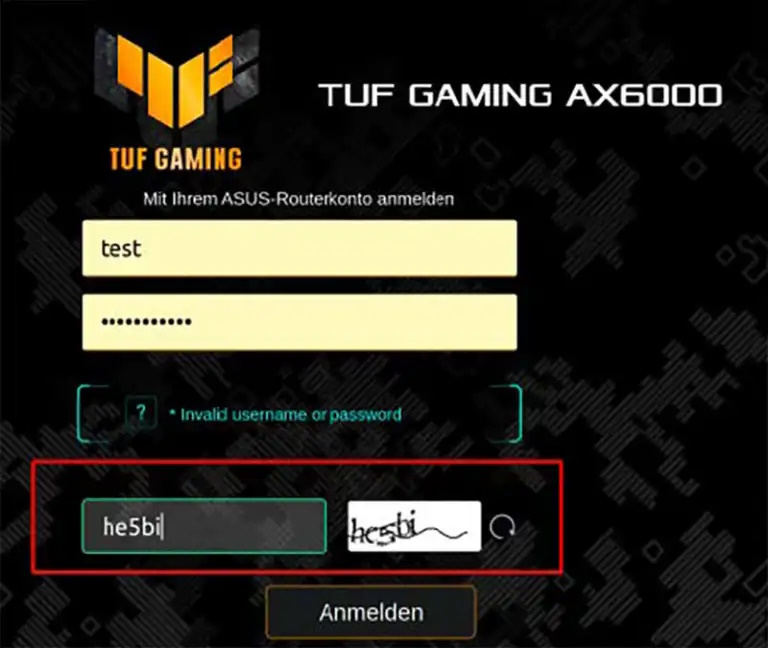

Vielleicht möchtest Du aber auch weiterhin auf das Webmenü Deines Routers per HTTPS zugreifen können. Das ist auch unter Beibehaltung eines ausreichenden Sicherheitsniveaus möglich, wenn sich neben dem Passwort der Benutzername anpassen lässt. Doch nicht jedes Router-Modell ermöglicht das. In diesem Fall ist der Benutzername immer "admin". Damit fällt es Angreifern viel leichter, ihre Brute-Force-Attacken durchzuführen, weil sie nur noch das Passwort erraten müssen. Bei Asus kannst Du den Benutzernamen aber ändern und bei der Fritzbox sogar einen eigenen Benutzer anlegen.

Wenn Du Glück hast, verfügt der Router über einen zusätzlichen Anmeldeschutz. Sollten zu viele erfolglose Anmeldeversuche erfolgen, sperrt der Router für eine gewisse Dauer den Zugang. Auf diese Weise funktioniert das zum Beispiel bei der Fritzbox. Asus hingegen arbeitet mit einer Verifizierung per Captcha. Damit sollen Angriffe durch Bots in Leere laufen. Eine solche Funktion ist wichtig, um Brute-Force-Attacken zumindest ausbremsen zu können.

Einen besonders sicheren Schutz bietet die sogenannte Zwei-Faktor-Authentifizierung (2FA). Die kannst Du etwa bei der Fritzbox auf Benutzerbasis für den Fernzugriff einrichten. Damit das funktioniert, benötigst Du eine Authenticator-App wie etwa den Google Authenticator oder UniFi Verify. Diese Apps lädst Du auf Dein Smartphone. Die 2FA kannst Du in den Eigenschaften des Fritzbox-Benutzers mithilfe eines Assistenten anlegen. Klicke dazu auf „Neu anlegen“. Es erscheint ein QR-Code, den Du per Authenticator-App scannen musst. Den angezeigten Zahlencode gibst Du im Menü deines Routers ein. Auf diese Weise erfolgt die Aktivierung der 2FA. Eine Einwahl in den Router per Fernzugriff ist von nun an nur noch mit deinem Smartphone und den entsprechenden Zugangsdaten möglich.

Warum von EOL-Routern ein hohes Sicherheitsrisiko ausgeht

Die Hersteller von Routern haben sehr gute Gründe dafür, warum sie bestimmte Modelle nicht mehr auf dem Markt verkaufen, sondern diese stattdessen mit dem Zusatz EoL versehen. EoL ist das Akronym für „End of Life“ und bezeichnet Geräte, die am Ende ihrer Lebensspanne angekommen sind. Sie gelten von da an als veraltet und sind für den Hersteller häufig auch nicht mehr rentabel. Manchmal erfolgt diese Einstufung auch deshalb, weil bestimmte Komponenten für die Herstellung fehlen bzw. nicht mehr verfügbar sind. Als Nutzer solltest Du wissen, dass von solchen Routern ein hohes Sicherheitsrisiko ausgeht.

Wenn der Hersteller ein bestimmtes Router-Modell nicht mehr produziert und die Produkte nicht mehr in den Handel gelangen, bezeichnen wir das auch als „End of Sale“. Es ist jedoch möglich und auch üblich, dass der Support noch eine gewisse Zeit lang weiterläuft. So ist es möglich, dass Du für das Modell noch Firmwareupdates laden kannst. Die sind wichtig, um auftauchende erhebliche Sicherheitslücken schließen zu können.

Hat ein Produkt sein End of Life erreicht, sind anders als beim End of Sale auch keine Updates mehr verfügbar. Der Anbieter stellt den Support ein. Neue Sicherheitsupdates erscheinen nicht mehr. Das Gerät hat jetzt einen Status erreicht, bei dem es als tatsächlich veraltet angesehen werden kann. Einige Hersteller sprechen hier entsprechend von „End of Support“. Das ist zum Beispiel bei AVM der Fall.

Du solltest also genau überprüfen, ob bei Dir zu Hause oder auch in der Firma ein solcher Router steht, der den End-of-Support-Status erreicht hat. Denn hier sind die Sicherheitsrisiken stark ausgeprägt. Neben Routern stellen alle anderen Geräte eine Gefahr dar, bei denen eine Verbindung mit dem Internet oder dem Netzwerk besteht. Der Fokus ist aber auf den Router zu richten, da dieser zwischen dem WAN und dem LAN und damit dem Internet und dem Heimnetz als Schnittstelle dient.

Grundsätzlich raten Sicherheitsexperten davon ab, einen veralteten Router einzusetzen. Sind keine Updates mehr verfügbar, solltest Du die Komponente in Deinem Netzwerk gegen ein aktuelles Modell tauschen. Die Gefahr ist zu groß, dass Hacker sich diese Schwachstelle für einen Angriff aussuchen. Viele dieser Attacken sind heute sogar automatisiert und zielen speziell auf veraltete Router ab.

Riskante Portöffnungen im Zusammenhang mit UPnP

Häufig möchtest Du weiteren Geräte in Deinem Heimnetzwerk die Verbindung mit dem Internet ermöglichen. Zu diesen gehören IP-Kameras, Netzwerkspeicher (NAS) oder auch Streaming-Server. Viele dieser Geräte sind UPnP-fähig. Das bedeutet, dass die Geräte in der Firewall des Routers einen Port öffnen dürfen. Auf diese Weise können auch eingehende Verbindungen erfolgen. Die UPnP-Freigabe ist dabei zumeist standardmäßig aktiviert.

Um dieses Sicherheitsrisiko geht es

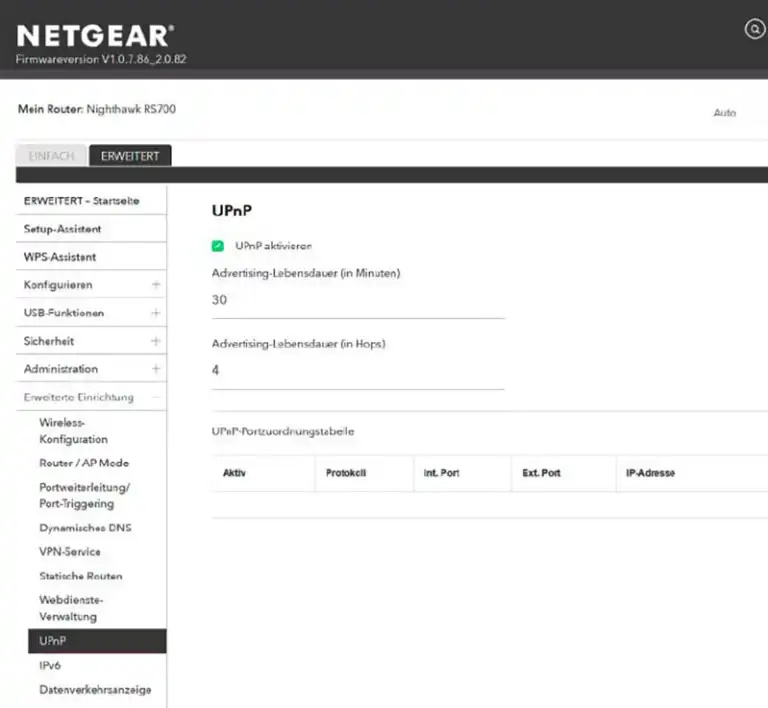

Schadanwendungen nutzen UPnP gerne, um auf diese Weise Zugang zu Routern zu erhalten. Entsprechende Apps können beliebige Ports freischalten und damit den Weg für Angriffe öffnen. So lassen sich zum Beispiel aus dem Internet Daten in das Heimnetzwerk übertragen und die Hacker können Angriffe auf verschiedene Heimnetzgeräte starten. Es geht daher von UPnP ein hohes prinzipielles Sicherheitsrisiko aus. Bei den meisten Routern ist UPnP aber von Haus aus aktiviert. Das ist etwa bei den Routern von Netgear der Fall.

Diese Maßnahmen solltest Du jetzt ergreifen

Es ist unbedingt ratsam, die UPnP-Portfreigabe zu deaktivieren. Nur auf diese Weise lässt sich vermeiden, dass Schadanwendungen sich eingeladen fühlen, Zugang zum eigenen Heimnetzwerk zu erlangen. Denn die Portöffnung stellt ein Einfallstor für Hackerangriffe dar. Im Prinzip sind Verbindungen aus dem Internet zu jedem Client im Heimnetzwerk möglich. Da praktisch alle Hersteller UPnP standardmäßig aktivieren, bist Du mit hoher Wahrscheinlichkeit ebenfalls von diesem Problem betroffen und solltest entsprechende Maßnahmen ergreifen.

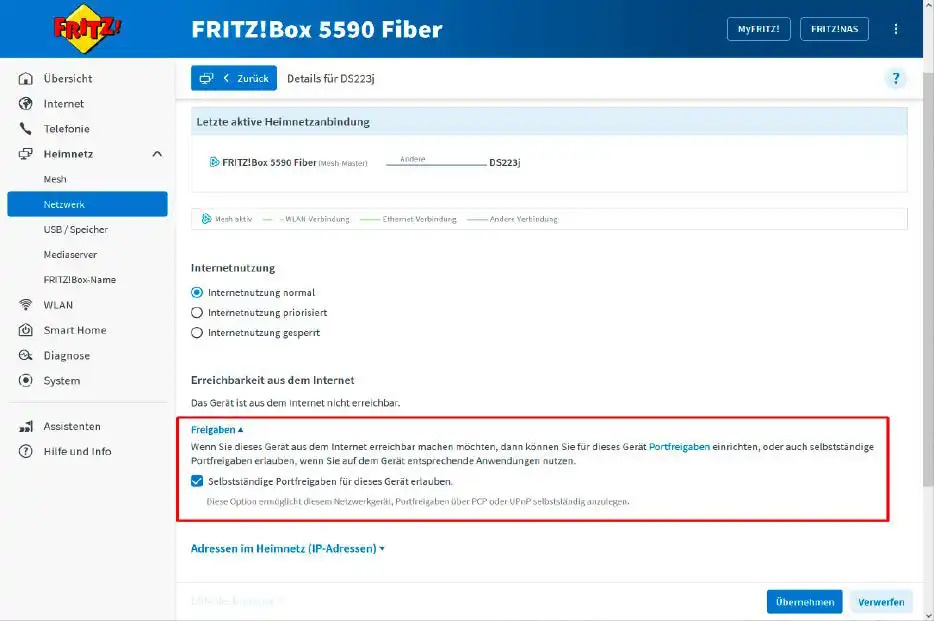

In den erweiterten Einstellungen für das WAN findest Du die Option für Universal Plug and Play. Verwendest Du ein Modell von Netgear, navigierst Du über „Erweitert“, „Erweiterte Einrichtung“ und „UPnP“. Bei Asus gehst Du in die erweiterten Einstellungen und dann über „WAN“ auf „Internetverbindung“. Hier kannst Du jeweils die Funktion abschalten, wozu wir dringend raten. Bei AVM hast Du die Möglichkeit, die Einstellungen für jeden Client individuell vorzunehmen. Du kannst damit für jedes Gerät neu entscheiden, ob es Ports öffnen darf oder nicht. Damit erhältst Du bei der Fritzbox in dieser Hinsicht deutlich mehr Flexibilität.

Eine explizite Freigabe für UPnP ist zum Beispiel bei vertrauenswürdigen Geräten wie IP-Kameras oder einem NAS sinnvoll. Wenn diese Ports selbstständig freischalten können, resultiert daraus eine bessere Verbindungsleistung zwischen WAN und LAN. Ansonsten solltest Du bei allen anderen Geräten UPnP deaktivieren. Wenn Du die Liste mit den Geräten und ihren jeweiligen Freischaltungen einsehen möchtest, begibst Du dich bei der Fritzbox über „Internet“ und „Freigaben“ zu den „Portfreigaben“.

Sicherheitsrisiken bei Router-Domain-Umleitung

Die oben geschilderten Sicherheitsrisiken stehen im Zusammenhang mit unsicheren Einstellungen im Router. Doch nicht alle Sicherheitslücken sind darauf zurückzuführen. Die Router-Domain-Umleitung ist hier zum Beispiel zu nennen. Über einen bestimmten Domainnamen erhältst Du dabei Zugriff auf das Webmenü des Geräts. Handelt es sich um eine Fritzbox, rufst Du dafür die Adresse http://fritz.box auf. Bei einem Speedport-Router lautet die Adresse http://speedport.ip. Du musst also nicht direkt die IP-Adresse eingeben oder diese überhaupt kennen. Die Domainnamen sind einfacher zu merken und führen ebenfalls in das Webmenü. Das funktioniert natürlich nur, wenn Du mit dem Router direkt verbunden bist.

Warum stellt die Router-Domain-Umleitung eine Gefahr dar?

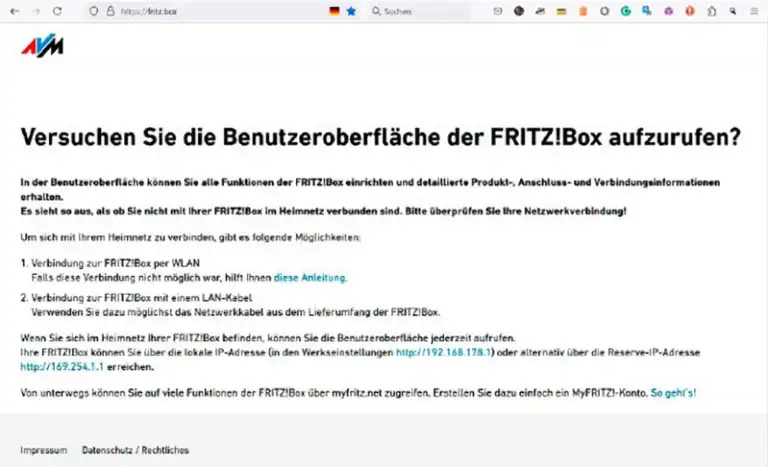

Probleme entstehen bei der Domain-Umleitung dann, wenn die Domain-Anfrage nicht mehr über den Router läuft. Das ist zum Beispiel bei der Nutzung von DNS-Diensten und VPN-Tools gegeben. In diesem Fall gelangt die Anfrage nämlich an einen öffentlichen Domainserver, der sie beantworten muss. Wenn diese Domain nicht dem Hersteller gehört, besteht die Gefahr, dass jemand die Zugangsdaten abgreift. Das war zum Beispiel in der Vergangenheit ein Risiko, das bei der Domain fritz.box bestand. Der Hersteller AVM hat sich diese Domain aber mittlerweile gesichert. Solltest Du nicht mehr mit Deinem Router im Heimnetz verbunden sein, erhältst Du dafür nun einen entsprechenden Hinweis. Dieser Warnhinweis erscheint, wenn Du von außerhalb des Heimnetzes auf das Webmenü der Fritzbox zugreifen möchtest. Es hängt hier also wieder vom Router-Modell und dem Hersteller ab, ob eine Gefahr besteht oder nicht.

Das solltest Du jetzt tun

Wenn Du kein Risiko eingehen möchtest, solltest Du das Webmenü direkt über die IP-Adresse aufrufen. Verwende bei Asus zum Beispiel die IP-Adresse 192.168.50.1 und bei Netgear die IP-Adresse 192.168.1.1. Bei der Fritzbox lautet die IP-Adresse 192.168.178.1. Zudem solltest Du „https://“ statt „http://“ und damit ein sicheres Protokoll verwenden.

Über Windows kann jeder die IP-Adresse seines Routers schnell herausfinden. Mit der Tastenkombination „Win+R“ öffnest Du das Ausführen-Fenster. Gib hier „cmd“ ein, um das Windows-Terminal aufzurufen. Mit dem Befehl „ipconfig“ kannst Du Dir die IP-Adresse des Routers anzeigen lassen. Diese findest Du unter „Drahtlos-LAN-Adapter“ oder „Ethernet-Adapter“ und dort jeweils unter „Standardgateway“. Hierbei handelt es sich um die IP-Adresse, über welche der Router im Heimnetz zugänglich ist. Rufst Du diese auf, solltest Du direkt in das Webmenü Deines Routers gelangen.

Was gilt es bei Ping- oder Host-Discovery-Scans zu beachten?

Wer die IP-Clients ermitteln oder überhaupt erst einmal entdecken möchte, die zu einem bestimmten Netzwerkabschnitt gehören, kann dafür Host-Discovery-Scans verwenden.

Der Scan erfolgt durch das Senden eines Echo Requests über das Internetprotokoll ICMP. Im Prinzip handelt es sich hierbei um eine Ping-Anfrage. Antwortet der Host auf das Anpingen mit einem Echo Reply und verschickt ein entsprechendes Paket, ist es klar, dass sich hinter der IP-Adresse ein aktiver Host verbirgt. Diese ICMP-Pings kannst Du selbst auch für die Kommandozeile von Windows an beliebige Hosts in Deinem Heimnetzwerk verschicken. Das erfolgt zum Beispiel mit einem Programmaufruf wie dem folgenden:

ping 192.168.178.1

Du musst also den Befehl „ping“ verwenden gefolgt von der gewünschten IP-Adresse. Bei dem oben aufgeführten Beispiel handelt es sich um einen Echo Request an eine Fritzbox. Windows versendet bei Aufrufen dieses Befehls übrigens gleich vier Anfragen. Auf diese vier Echo Requests erhält das System entsprechend vier Echo Replys. Diese enthalten Informationen etwa zur Antwortzeit in Millisekunden (ms) und zur Paketgröße in Bytes. Das bekommst Du alles direkt angezeigt.

Es ist möglich, dass eine Ping-Anfrage den Zielhost nicht erreicht. Denkbar ist zum Beispiel, dass die IP-Adresse im Netzwerk überhaupt nicht vergeben ist. Du erhältst dann „Zielhost nicht erreichbar“ als Antwort. Wenn Du ganze Netzwerkabschnitte oder mehrere IP-Adressen gleichzeitig scannen möchtest, helfen Tools wie Nmap weiter. Wahllos durchgeführte Suchaktionen solltest Du damit aber besser nicht starten. Statt das Internet abzuscannen, solltest Du Deine Anfragen lieber auf das eigene Heimnetzwerk beschränken.

Neben Anfragen aus dem LAN antwortet der Router auch auf Pings aus dem Internet. Diese kommen über die WAN-Schnittstelle an. Vielleicht möchtest Du das aber nicht. ICMP Echo Requests aus dem WAN kannst Du per entsprechender Einstellung im Router auch automatisch verwerfen lassen. In der Fritzbox findest Du diese Einstellung zum Beispiel unter „Internet“, „Filter“ und dann „Listen“ im Webmenü. Unten auf der Seite kannst Du dann die Option „Firewall im Stealth Mode“ unter „Globale Filtereinstellungen“ aktivieren. Klicke dann noch auf „Übernehmen“. Auf Ping-Anfragen, die aus dem Internet stammen, sollte Dein Router ab jetzt nicht mehr reagieren.